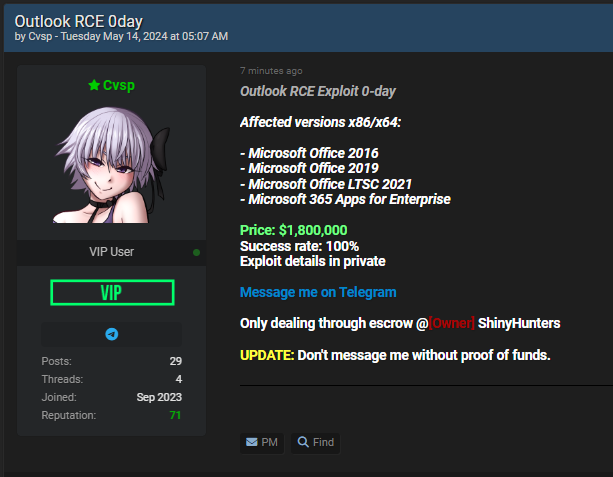

Một kẻ tấn công được cho là đã rao bán một lỗ hổng Remote Code Execution (RCE) 0-day nhắm vào các phiên bản khác nhau của Microsoft Outlook, với mức giá đáng kinh ngạc là 1,8 triệu USD.

Nếu lỗ hổng này mạnh mẽ như được tuyên bố, nó có thể có khả năng cho phép truy cập trái phép vào thông tin nhạy cảm, gây ra rủi ro nghiêm trọng cho hàng triệu người dùng trên toàn cầu.

Một tweet từ HackManac trên nền tảng X (trước đây là Twitter) chia sẻ rằng kẻ tấn công đã bán lỗ hổng RCE 0-day của Outlook trên các diễn đàn hacker.

Chi tiết về lỗ hổng

Lỗ hổng này nhắm vào các phiên bản x86/x64 của Microsoft Office 2016, 2019, LTSC 2021 và Microsoft 365 Apps for Enterprise.

Người bán tự tin khẳng định tỷ lệ thành công 100% cho lỗ hổng này. Và nếu đúng thì đây chính là một lỗ hổng nghiêm trọng đang tồn tại trong các ứng dụng email, bộ phần mềm văn phòng được ưa chuộng và sử dụng rộng rãi.

Mức giá chào bán cao 1,8 triệu USD phản ánh tác động tiềm tàng của lỗ hổng cũng như sự tinh vi và hiếm có của một lỗ hổng như vậy.

Các lỗ hổng RCE đặc biệt đáng báo động vì chúng cho phép kẻ tấn công thực thi mã tùy ý từ xa trên hệ thống của nạn nhân. Điều này có thể cho phép các hoạt động độc hại khác nhau, từ đánh cắp dữ liệu nhạy cảm đến triển khai ransomware.

Tuy nhiên, các tuyên bố của người bán về hiệu quả của lỗ hổng và mức giá yêu cầu chưa được xác minh. Việc thiếu thông tin chi tiết hoặc bằng chứng về khái niệm trong bài đăng bán hàng làm tăng thêm yếu tố không chắc chắn cho tình huống.

Xác minh phản hồi và bản vá

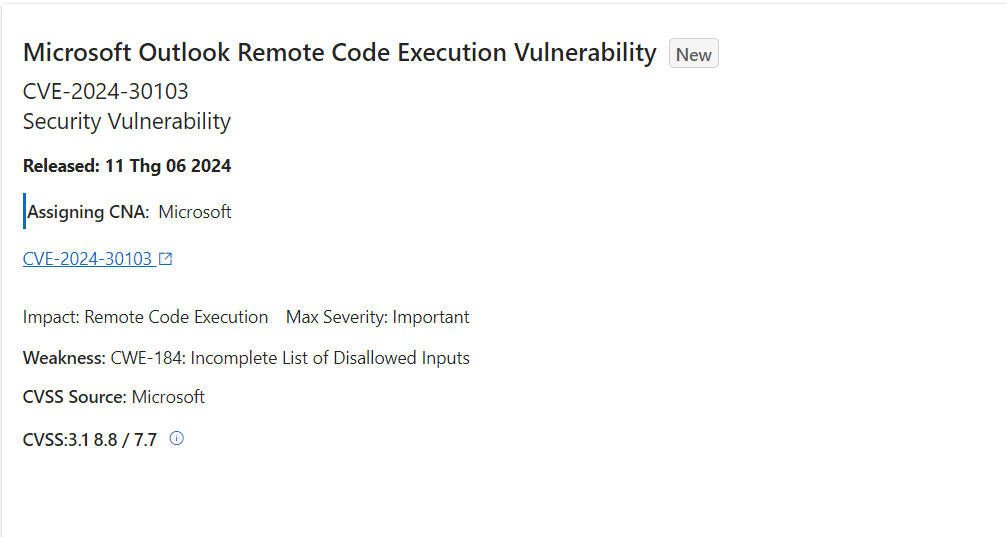

Morphisec cảnh báo, một trong những lỗ hổng mà Microsoft đã giải quyết trong bản cập nhật Patch Tuesday tháng 6 năm 2024 có thể bị khai thác để thực thi mã từ xa (Remote Code Exxecution, hay RCE) mà không cần sự tương tác của người dùng.

Microsoft cho biết trong thông báo của mình lỗ hổng được theo dõi dưới mã CVE-2024-30103 (điểm CVSS: 8.8), lỗ hổng bảo mật này cho phép kẻ tấn công vượt qua danh sách chặn registry của Outlook và tạo các tệp DLL độc hại. Đồng thời, “gã khổng lồ” này cũng đồng thời nói thêm rằng độ phức tạp của cuộc tấn công là thấp và việc khai thác qua mạng là có thể. Outlook 2016, Office LTSC 2021, 365 Apps for Enterprise và Office 2019 bị ảnh hưởng.

Trong khi Microsoft đánh giá lỗ hổng này là “quan trọng”, thì Morphisec, coi nó là “nghiêm trọng”, cảnh báo rằng những kẻ tấn công có thể sớm bắt đầu khai thác nó một cách cụ thể vì nó không yêu cầu sự tương tác của người dùng. Lỗ hổng này có thể bị khai thác để lấy cắp dữ liệu, truy cập trái phép vào hệ thống và thực hiện các hoạt động độc hại khác.

Morphisec cho biết thêm: “Lỗ hổng Microsoft Outlook này có thể được truyền từ người dùng này sang người dùng khác và không cần một cú nhấp chuột để thực thi”.

Người dùng nên cập nhật ứng dụng khách Outlook của mình càng sớm càng tốt. Các tác nhân đe dọa được biết là đã sử dụng cách khai thác Outlook bằng cách không cần nhấp chuột (zero-click) trong các cuộc tấn công trước đây.

Khi bối cảnh các mối đe dọa mạng tiếp tục phát triển, việc đi trước một bước so với những kẻ tấn công tiềm năng càng trở nên quan trọng hơn bao giờ hết.

VSEC sẽ liên tục cập nhật về vấn đề này…

Nguồn: securityweek.com & cybersecuritynews.com