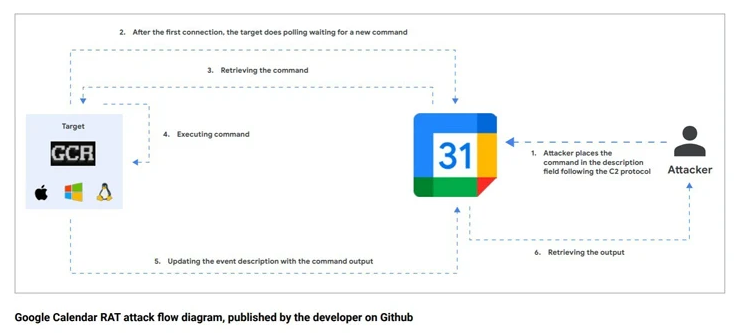

Google đang cảnh báo về việc các tác nhân đe dọa chia sẻ “triển khai thử nghiệm” (Proof Of Concept – PoC) khai thác dịch vụ Calendar để làm cơ sở Command-and-control (C2). Công cụ này có tên là Google Calendar RAT (GCR), sử dụng Google Calendar Events làm cơ sở C2 bằng tài khoản Gmail. Nó được chia sẻ lần đầu trên GitHub vào tháng 6 năm 2023.

Theo nhà phát triển và nhà nghiên cứu Valerio Alessandroni, tên định danh là MrSaighnal, “tập lệnh kịch bản (script) tạo ra một kênh truyền ẩn (Covert Channel) bằng cách khai thác các mô tả sự kiện trong Google Calendar. Sau đó, mục tiêu sẽ kết nối trực tiếp đến Google.” Gã khổng lồ công nghệ Google đã xuất bản Báo cáo tình trạng các mối đe dọa thứ 8, cho biết họ chưa quan sát được việc sử dụng công cụ trên để khai thác trong thực tế, tuy nhiên đơn vị tình báo về các mối đe dọa (Threat Intelligence) Mandiant của họ đã phát hiện một số tác nhân đe dọa chia sẻ PoC trên các diễn đàn ngầm.

Google cho biết: “GRC, chạy trên một máy bị xâm nhập, kiểm tra định kỳ các phần mô tả sự kiện Calendar để tìm các lệnh mới, thực thi chúng trên thiết bị mục tiêu và sau đó cập nhật mô tả sự kiện bằng kết quả của lệnh”. Thực tế là công cụ này chỉ hoạt động trên cơ sở hạ tầng hợp pháp khiến các đơn vị bảo vệ khó phát hiện hoạt động đáng ngờ.

Sự phát triển này cho thấy xu hướng lạm dụng các dịch vụ Cloud để trà trộn và ẩn nấp trong môi trường của nạn nhân.

Trong một diễn biến liên quan, các nhà nghiên cứu đã phát hiện một tác nhân đe dọa liên quan đến Iran đã sử dụng các tài liệu chứa macro độc hại để xâm phạm người dùng bằng một backdoor .NET Windows có tên là BANANAMAIL và sử dụng email cho C2.

Google cho biết “backdoor sử dụng IMAP (giao thức truy cập thư điện tử qua mạng) để kết nối với tài khoản webmail do kẻ tấn công kiểm soát, phân tích email để đọc các lệnh rồi thực thi chúng và gửi lại email chứa kết quả”.

Các tài khoản Gmail do kẻ tấn công kiểm soát đã bị Google vô hiệu hóa sau khi bị phát hiện.

Nguồn : thehackernews.com