F5 đang cảnh báo về việc lạm dụng tích cực một lỗ hổng bảo mật nghiêm trọng trong BIG-IP chưa đầy một tuần sau khi nó được tiết lộ công khai, dẫn đến việc thực thi các lệnh hệ thống tùy ý như một phần của chuỗi khai thác.

Vào ngày 26 tháng 10 năm 2023, F5 đã công bố lỗ hổng mang định danh CVE-2023-46747 (điểm CVSS: 9.8), lỗ hổng cho phép kẻ tấn công không cần xác thực để có quyền truy cập mạng vào hệ thống BIG-IP thông qua việc quản lý Port để thực thi code.

ProjectDiscovery đã cung cấp các tài nguyên PoC tại đây : PoC

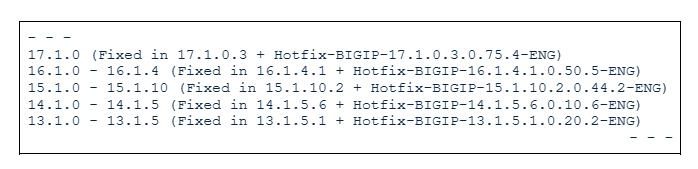

Chi tiết các phiên bản bị ảnh hưởng :

Mới đây nhất, F5 đang cảnh báo rằng họ nhận thấy các tác nhân gây hại đang sử dụng lỗ hổng trên để khai thác CVE-2023-46748 (điểm CVSS: 8.8), lỗ hổng cho phép chèn SQL được xác thực vào file cấu hình (BIG-IP Configuration utility).

“Lỗ hổng này có thể cho phép kẻ tấn công được xác thực có quyền truy cập mạng vào tiện ích Cấu hình (Configuration utility) thông qua quản lý Port của BIG-IP và địa chỉ IP của chính nó để thực thi các lệnh tùy ý trên hệ thống.”

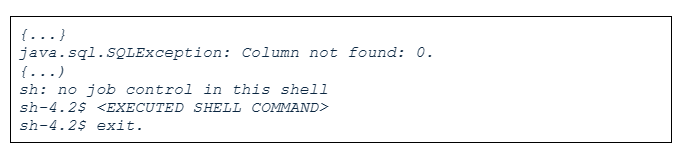

Để kiểm tra các dấu hiệu xâm phạm (IoC) liên quan đến lỗ hổng chèn SQL, tiến hành kiểm tra file /var/log/tomcat/catalina.out để tìm các mục đáng ngờ sau :

Cơ quan An ninh Cơ sở Hạ tầng và An ninh mạng Hoa Kỳ ( The U.S. Cybersecurity and Infrastructure Security Agency – CISA) đã thêm 2 lỗ hổng trên vào danh sách Lỗ hổng khai thác đã biết ( Known Exploited Vulnerabilities – KEV) dựa trên các bằng chứng về việc khai thác tích cực. Các cơ quan liên quan có nhiệm vụ áp dụng các bản vá do nhà phát hành cung cấp trước ngày 21 tháng 11 năm 2023.

Tóm lại, hai lỗ hổng trên vẫn đang được các hacker tích cực khai thác và sẽ gây ra hậu quả nghiêm trọng nếu thành công. Để phòng tránh, các đơn vị đang sử dụng thiết bị F5 BIG-IP nên tích cực kiểm tra và update các bản vá bảo mật. Ngoài ra, có thể sử dụng các dịch vụ liên quan đến SOC để giảm thiểu rủi ro cho hệ thống.

Nguồn: VSEC tổng hợp