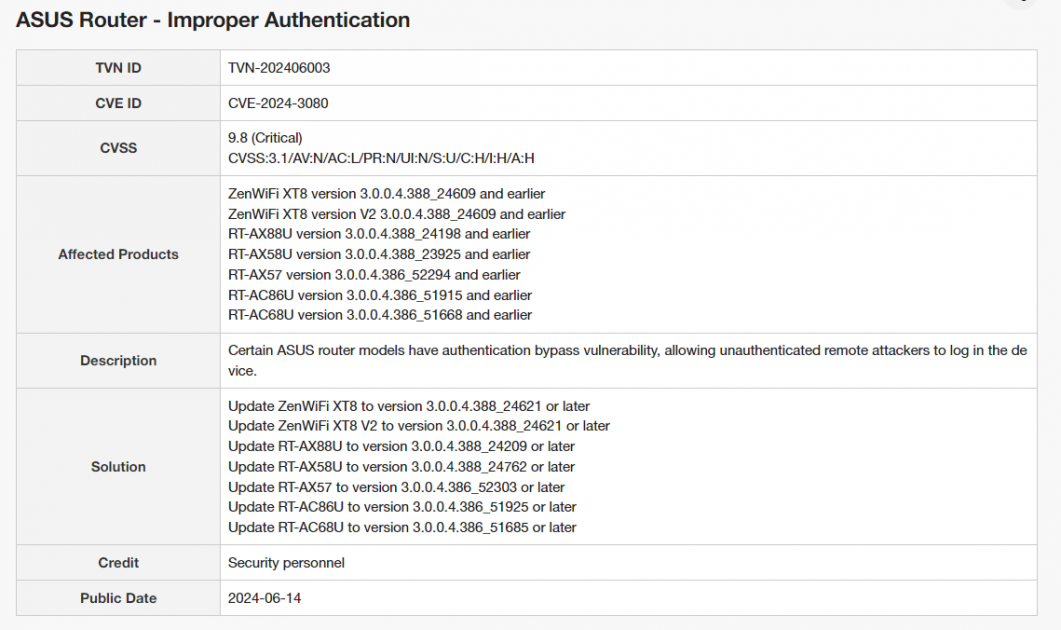

ASUS đã phát hiện lỗ hổng bỏ qua xác thực từ xa (bypass) nghiêm trọng, được theo dõi là CVE-2024-3080 (điểm CVSS v3.1: 9,8) ảnh hưởng đến 7 mẫu bộ định tuyến.

Lỗ hổng này là một lỗi bỏ qua xác thực mà kẻ tấn công từ xa có thể khai thác để đăng nhập vào thiết bị mà không cần xác thực.

ASUS cho biết lỗ hổng này ảnh hưởng đến 7 mẫu bộ định tuyến sau:

– XT8 (ZenWiFi AX XT8)

– XT8_V2 (ZenWiFi AX XT8 V2)

– RT-AX88U

– RT-AX58U

– RT-AX57

– RT-AC86U

– RT-AC68U

ASUS khuyến nghị người dùng nên cập nhật thiết bị của họ lên phiên bản firmware mới nhất hiện có. Hướng dẫn cập nhật firmware có sẵn trên trang FAQ.

Những người chưa thể cập nhật firmware ngay lập tức cần đảm bảo tài khoản và mật khẩu Wifi của mình đủ mạnh để bảo vệ. Ngoài ra, bạn nên tắt quyền truy cập internet vào bảng quản trị, truy cập xa từ WAN, chuyển tiếp cổng (port forwarding), DDNS, máy chủ VPN, DMZ và kích hoạt cổng (port trigger).

Nhà cung cấp cũng đã công bố một lỗ hổng tải lên firmware tùy ý nghiêm trọng, được theo dõi là CVE-2024-3912 (điểm CVSS 9,8) ảnh hưởng đến nhiều thiết bị. Kẻ tấn công từ xa, không được xác thực có thể khai thực lỗ hổng để thực thi các lệnh hệ thống trên thiết bị dễ bị tấn công. Người dùng cần nâng cấp lên các phiên bản đã được vá hoặc thay thế các thiết bị đã lỗi thời và không con được hỗ trợ (EoL) để ngăn chặn rủi ro tiềm ẩn liên quan đến lỗ hổng.

CÁC BẢN CẬP NHẬT

ASUS đã công bố bản cập nhật cho Download Master, một tiện ích được sử dụng trên các bộ định tuyến ASUS cho phép người dùng quản lý và tải tệp trực tiếp xuống thiết bị lưu trữ USB được kết nối thông qua torrent, HTTP hoặc FTP.

Phiên bản Download Master 3.1.0.114 mới được phát hành giải quyết vấn đề bảo mật có mức độ nghiêm trọng từ trung bình đến cao liên quan đến việc tải lên tệp tùy ý, OS command injection, tràn bộ đệm, XSS. Người dùng nên nâng cấp tiện ích của mình để được bảo vệ và bảo mật tối ưu.

Nguồn: bleepingcomputer.com