Một thủ đoạn phân phối phần mềm độc hại mới sử dụng các lỗi giả mạo của Google Chrome, Word và OneDrive để lừa người dùng chạy các “bản sửa lỗi” (fixes) của PowerShell nhằm cài đặt malware.

Chiến dịch mới này được quan sát thấy đang sử dụng nhiều nhóm đối tượng nguy hiểm khác nhau , bao gồm cả những kẻ đứng sau ClearFake, nhóm tấn công mới có tên ClickFix và nhóm đe dọa TA571 – nổi tiếng với vai trò phân phối spam gửi tới khối lượng lớn email, dẫn đến lây nhiễm malware và ransomware.

Các cuộc tấn công ClearFake trước đây sử dụng lớp phủ trang web để nhắc người truy cập cài đặt bản cập nhật trình duyệt giả mạo, qua đó cài đặt malware.

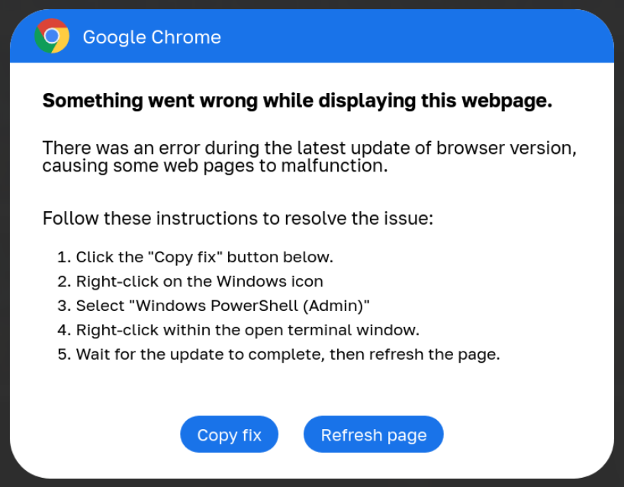

Trong các cuộc tấn công mới, các đối tượng nguy hiểm cũng khai thác JavaScript trong các tệp đính kèm HTML và các trang web bị xâm phạm. Tuy nhiên, lần này các overlay hiển thị các lỗi giả mạo của Google Chrome, Microsoft Word và OneDrive.

Những lỗi này nhắc nhở người truy cập nhấp nút để sao chép bản “fixes” PowerShell vào clipboard sau đó dán và chạy nó trong hộp thoại Run: hoặc giao diện PowerShell.

ProofPoint cảnh báo: “Mặc dù chuỗi tấn công yêu cầu tương tác đáng kể của người dùng để thực hiện thành công, nhưng các thủ đoạn đánh lừa xã hội đủ khôn ngoan để đưa ra một vấn đề và giải pháp giống như thật, điều này có thể thúc đẩy người dùng hành động mà không cân nhắc rủi ro.”

Các mũi nhọn được Proofpoint ghi nhận bao gồm DarkGate, Matanbuchus, NetSupport, Amadey Loader, XMRig, một trình chặn clipboard và Lumma Stealer.

“Phần mềm sửa lỗi” PowerShell dẫn đến nhiễm phần mềm độc hại

Các nhà phân tích của Proofpoint đã quan sát thấy ba chuỗi tấn công khác biệt chủ yếu ở giai đoạn đầu, với chỉ chuỗi đầu tiên không được gán với mức độ tin cậy cao cho TA571.

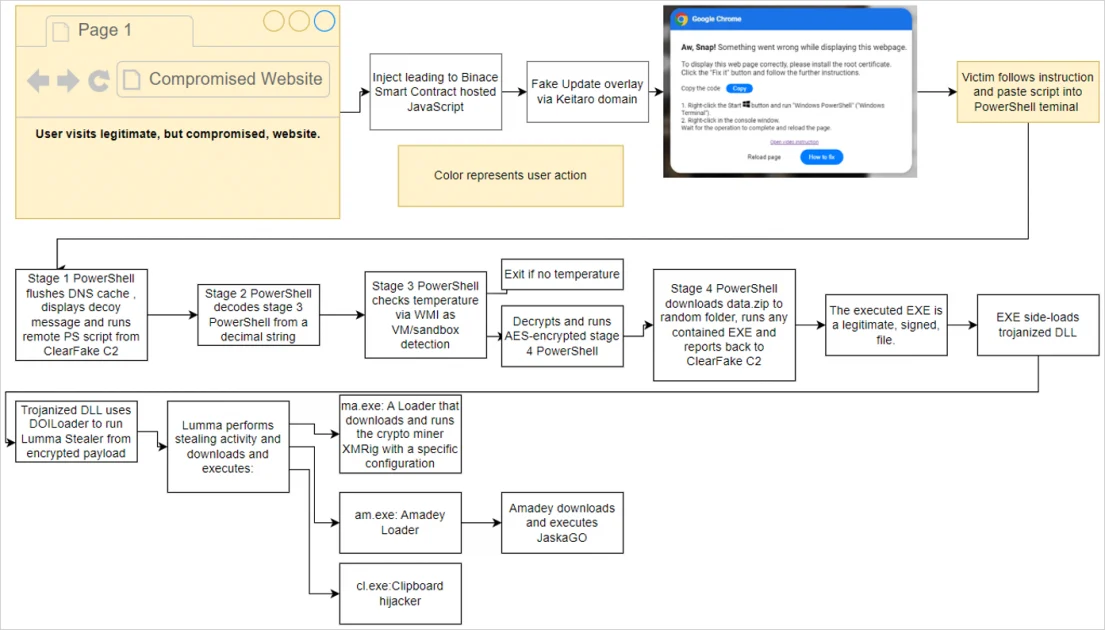

Trong trường hợp đầu tiên liên quan đến các đối tượng đe dọa đứng sau ClearFake, người dùng truy cập một trang web bị xâm phạm để tải một đoạn mã độc hại được lưu trữ trên blockchain thông qua các hợp đồng Smart Chain của Binance.

Đoạn mã này thực hiện một số kiểm tra và hiển thị cảnh báo giả mạo của Google Chrome về vấn đề hiển thị trang web. Sau đó, hộp thoại nhắc khách truy cập cài đặt “root certificate” bằng cách sao chép một tập lệnh PowerShell vào Clipboard của Windows và chạy nó trong cửa sổ PowerShell (Admin) của Windows.

Lỗi Google Chrome giả mạo (Nguồn: Proofpoint)

Khi tập lệnh PowerShell được thực thi, nó sẽ thực hiện các bước khác nhau để xác nhận thiết bị là mục tiêu hợp lệ, và sau đó sẽ tải thêm các mã độc như được mô tả dưới đây:

- Xóa bộ nhớ đệm DNS.

- Xóa nội dung clipboard.

- Hiển thị thông báo ngụy trang.

- Tải một tập lệnh PowerShell từ xa khác, kiểm tra chống máy ảo trước khi tải trình đánh cắp thông tin.

Chuỗi tấn công “ClearFake” (Nguồn: Proofpoint)

Chuỗi tấn công thứ hai liên quan đến chiến dịch “ClickFix” và sử dụng kỹ thuật tiêm trên các trang web bị xâm phạm để tạo một iframe hiển thị lỗi giả mạo khác của Google Chrome.

Người dùng được hướng dẫn mở “Windows PowerShell (Admin)” và dán đoạn mã đã cung cấp, dẫn đến các trường hợp nhiễm bệnh tương tự như đã đề cập.

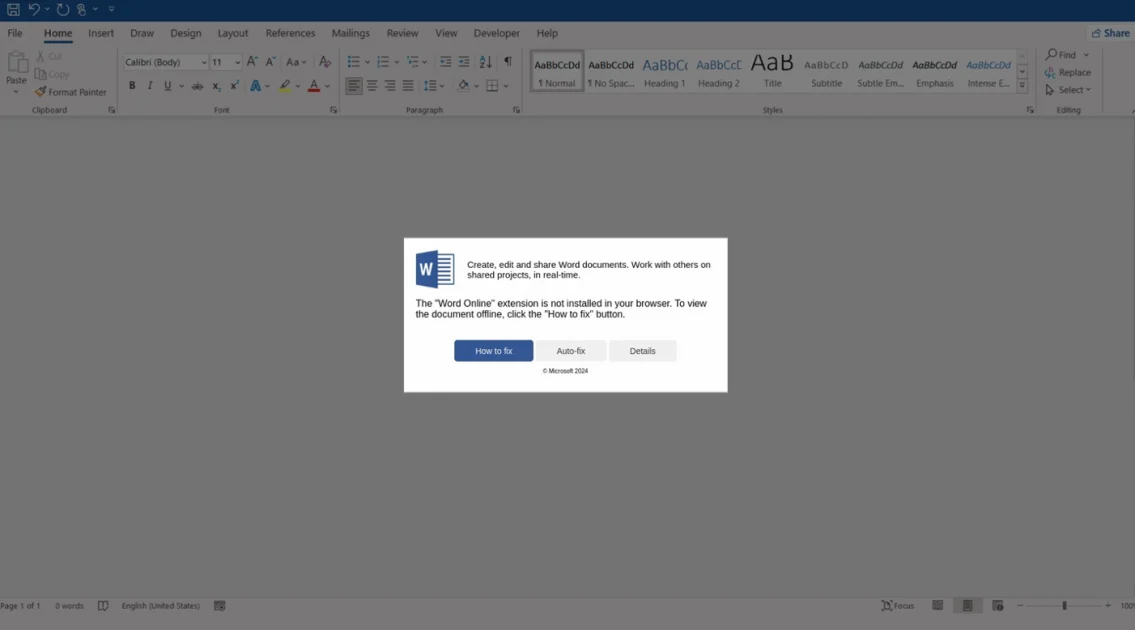

Cuối cùng, một chuỗi lây nhiễm qua email sử dụng các tệp đính kèm HTML giả mạo tài liệu của Microsoft Word thúc giục người dùng cài đặt tiện ích “Word Online” để xem tài liệu chính xác.

Thông báo lỗi đưa ra các tùy chọn “How to fix” và “Auto-fix”, trong đó “How to fix” sao chép lệnh PowerShell được mã hóa base64 vào clipboard, hướng dẫn người dùng dán nó vào PowerShell.

“Auto-fix” sử dụng giao thức search-ms để hiển thị một tệp “fix.msi” hoặc “fix.vbs” được lưu trữ trên chia sẻ tệp từ xa do đối tượng tấn công kiểm soát thông qua WebDAV.

Lỗi Microsoft Word giả mạo dẫn đến phần mềm độc hại (Nguồn: Proofpoint)

Trong trường hợp này, các lệnh PowerShell sẽ tải và thực thi tệp MSI hoặc tập lệnh VBS, dẫn đến nhiễm Matanbuchus hoặc DarkGate tương ứng.

Trong tất cả các trường hợp, các đối tượng nguy hiểm đã khai thác sự thiếu hiểu biết của nạn nhân về những rủi ro khi thực thi các lệnh PowerShell trên hệ thống của chúng. Chúng cũng đã tận dụng khả năng không thể phát hiện và chặn các hành động độc hại khởi tạo từ đoạn mã được dán của Windows.

Các chuỗi tấn công khác nhau cho thấy TA571 đang tích cực thử nghiệm nhiều phương pháp khác nhau để cải thiện hiệu quả và tìm kiếm nhiều đường dẫn lây nhiễm hơn nhằm xâm nhập số lượng hệ thống.

Nguồn: bleepingcomputer.com